Uno sguardo ai cambiamenti della cyber-illegalità grazie a internet, alle reti sociali e, in particolare, il Dark Web, dove le droghe sono il prodotto più richiesto in assoluto

Mai prima d’ora l’uomo ha potuto accedere così facilmente a una quantità così infinitamente grande di informazioni. La velocità, la costante creazione di spazi virtuali e la condivisione sono solo alcuni dei tratti caratterizzanti dell’era digitale. L’accesso alla rete, dopotutto, con le sue infinite possibilità, fornisce una sensazione d’onnipotenza nuova e posti davanti a uno schermo, la curiosità non ha più limiti, o quasi. È ormai risaputo che internet sta rivoluzionando il nostro modo di interagire, di pensare e di acquistare; grazie a centinaia di migliaia di pagine e servizi sempre a nostra completa disposizione, con un paio di click è possibile ricevere in pochi giorni qualsiasi tipo di prodotto.

Non v’è dubbio che da questa nuova forma d’acquisto di beni e servizi derivino numerose conseguenze: quotidianamente le piccole librerie di quartiere e le modeste attività artigianali chiudono di fronte all’impossibilità di competere con la comodità e l’ampiezza dei cataloghi offerti da Amazon e da altri servizi dell’E-commerce, le ore trascorse online vengono considerate fattore di calcolo dei consumi, il marketing tradizionale perde appeal e il consumatore scopre mille nuovi modi di acquistare. Tuttavia, non sono solo i commerci leciti a essersi adattati, trasformandosi, alle nuove tecnologie. Prima di essi lo avevano già fatto gli “impresari” che smerciavano quotidianamente prodotti illegali come armi, organi, prodotti contraffatti e, ovviamente, droghe. Fungendo da apripista al mondo del commercio online, contrabbandieri, hacker e spacciatori hanno testato le funzionalità e sperimentato le prime opportunità dell’E-commerce, grazie al lato più oscuro e “inaccessibile” della rete, il Dark Web.

È sorprendente scoprire che tutti i contenuti facilmente consultabili online rappresentano solamente il 5% dei dati presenti su internet; questo perché gran parte di noi naviga nel cosiddetto “ClearNet” (o “Surface Web”), e ciò che vediamo nella rete è solamente la punta dell’iceberg. Il restante 95% dei dati si trova in quella parte del World Wide Web conosciuta come “Deep Web”, termine che indica tutto ciò che non è visibile nella rete normale, ossia quei contenuti non indicizzati nei motori di ricerca come i registri medici o finanziari, parte dei dati governativi o dei documenti legali, paper accademici privati e database riservati.[1]

In altre parole, con internet ci illudiamo di osservare il mondo da una posizione privilegiata, quando in realtà scrutiamo attraverso la fessura di una minuscola porta.

Considerato una minaccia alla sicurezza internazionale, paradossalmente il Deep Web è l’evoluzione di un software di comunicazione militare sviluppato nel 1969 dal Pentagono per dotare i soldati statunitensi di una rete di comunicazione segreta; poco a poco il software fu ampliato, formando numerosi network paralleli che si trasformarono poi in quello spazio virtuale (circa seicento volte più ampio del Web normale) dove tutto è possibile, dall’acquisto di libri anonimi, documenti falsi, armi, organi, immagini pedopornografiche, fino al reclutamento di sicari; è in questi reconditi spazi che l’impresa più redditizia del mondo, il narcotraffico, ha trovato il suo nuovo habitat.

Al fine di non cadere in banali generalizzazioni, è imprescindibile sottolineare che il Deep web, per il suo ampissimo spettro di servizi presenti e dati consultabili, è utilizzato non solo per l’acquisto di stupefacenti o per l’organizzazione di atti criminali, ma anche per procurarsi tutta una sconfinata serie di dati, servizi o merci altrimenti inaccessibili. Ci navigano numerosi giornalisti per scovare file “top secret”, lo adoperano moltissime forze di polizia, è usato spesso da coloro che vivono in paesi in cui vigono regimi oppressivi e da tutti quelli che per una ragione o un’altra necessitano di comunicazioni segrete (Edward Snowden e gli attivisti della primavera araba lo hanno utilizzato per comunicare fuggendo dai controlli e dalla censura).Inoltre, ci navigano i più esperti alla ricerca di poderosi software criptati, e tanti altri utenti per le più svariate ragioni (furti di proprietà intellettuale, acquisto di “like” su Instagram”, visualizzazioni su YouTube, attacchi informatici, ecc.).

Questo articolo si focalizzerà sulla descrizione del Deep Web, sugli enormi vantaggi che apporta al mondo della criminalità, sulla sua evoluzione e sul modo in cui le autorità possono contrastarlo. Per tutti i garanti della sicurezza nazionale o sovranazionale, questo ambito rappresenta una minaccia impossibile da ignorare.

L’anonimato: la chiave del Deep Web

Perché il dark web si è convertito nel luogo ideale per l’illegalità?

La risposta è da ricercare innanzitutto nell’anonimato, il quale garantisce all’utente una totale privacy, rendendolo libero di agire in tutta tranquillità nella gestione degli illeciti.

Se nel Surface Web i contenuti viaggiano direttamente da un’origine conosciuta (l’indirizzo IP) fino alla loro destinazione (il sito che visitiamo), nel Deep Web, invece, prima di giungere a destinazione, i dati sono continuamente deviati verso numerosi server differenti e volatili. Accedervi è molto più facile di quel che sembra. Non bisogna essere esperti informatici, basta avere un computer, delle conoscenze basiche e due strumenti principali facilmente scaricabili dal Clear Net, ossia il browser TOR (The Onion Router) o similari e un software VPN (virtual private network). Se il primo cripta i dati che generiamo, il secondo cripta la connessione con la quale navighiamo, rendendo impossibile accertare l’identità dell’utente, e convertendo in un’odissea il compito delle autorità che cercano di intercettare i possibili criminali attivi in queste pagine.

I recenti ed eclatanti episodi di furto di password e identità digitali da parte di agenzie governative o private, imprese pubblicitarie e hacker, come Cambridge Analytica (oltre 50 milioni di profili Facebook violati), Collection #1 (circa 21 milioni di password rubate) stanno motivando sempre più utenti a utilizzare TOR quotidianamente come qualsiasi altro. Secondo Tor Metrics, infatti, solo il 3.5% dei suoi utenti utilizza suddetto motore di ricerca per navigare nel Deep Web.

Quasi come se si trattasse di un gioco, gli indirizzi che permettono la navigazione in questi abissi virtuali terminano in .onion, metaforizzando i vari livelli di sicurezza e rinvio dei dati che avvolgono le attività dell’utente come fossero strati di una cipolla. Per navigare in questi abissi bisogna conoscere il link esatto della pagina da visitare, perché, come detto, i contenuti non sono indicizzati. Nonostante ciò, esistono numerosi siti che collezionano migliaia di link per agevolare questo deficit, dei veri e propri cataloghi di siti come Hidden Wiki (il più comune), Torch o NotEvil. Ulteriore strumento che favorisce gli illeciti è la volatilità delle sue pagine, che a differenza di quelle del ClearNet non sono disponibili sempre ma appaiono e scompaiono continuamente, intermittenti e temporanee come l’identità dei loro fruitori.

Inoltre, mentre nel ClearNet si paga con carte di credito o PayPal, nel Deep Web si può acquistare eroina, AK47 o passaporti senza lasciare alcuna traccia né del denaro speso né dell’intercambio avvenuto fra venditore e compratore, grazie all’uso delle cripto monete (o cripto valute).[2]

Un mercato a portata di tutti

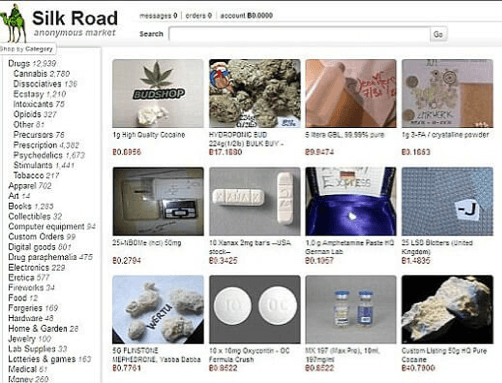

Gran parte delle attività illecite riguardano la vendita e l’acquisto di prodotti illegali all’interno dei cosiddetti “Dark Market”, ossia bazar virtuali paragonabili a centinaia di Amazon o eBay. Essi hanno una durata media di otto mesi, anche se alcuni di essi sono più stabili di altri e vantano enormi volumi di transazioni.

Vale la pena citarne alcuni:

- Silk Road è stato uno dei primi bazar, fondato nel 2011 da Ross Ulbricht (alias Dread Pirate Roberts) e chiuso ufficialmente nel 2013. Nei suoi due anni di attività ha registrato ben 1.229.465 transizioni per un volume commerciale di circa un miliardo di dollari. Permetteva di acquistare oltre 14.000 tipi di prodotti illegali. È stato riaperto recentemente con l’obiettivo di contrastare le attività criminose nel Dark Web (anche se fra le sue pagine continuano ad apparire pubblicità di prodotti illeciti).

- AlphaBay, il mercato criminale più grande del Dark Web; non solo fungeva da piattaforma di comunicazione fra più di 200.000 utenti, ma disponeva anche di oltre 40.000 fornitori che offrivano qualsiasi tipo di prodotto. È stato recentemente chiuso dall’FBI grazie a un’operazione congiunta con Europol e polizia olandese.

Altri ancora, come SheepMarket, DreamMarket (attualmente il mercato più gettonato), Valhalla o The Black Market Reloaded hanno permesso a migliaia di persone di ricevere qualsiasi prodotto illegale (per lo più stupefacenti) direttamente a casa loro o in luoghi prescelti.

Secondo l’ultimo rapporto investigativo di LegitScript (tra le principali imprese di sicurezza online) i dodici mercati più popolari del Dark Web possiedono oltre 100.000 elenchi di droghe e farmaci diversi, dalle più tradizionali alle più introvabili e pericolose. Fra queste, l’eroina sembra essere l’oppiaceo più venduto in nove dei dodici mercati analizzati.[3]

C’è di più, grazie ai risultati di una ricerca svolta da Trend Micro, anch’essa rinomata azienda di sicurezza digitale, si evince che il commercio più intenso dei quindici Dark Market più popolari riguarda le droghe leggere, seguite poi dalle “Smart Drugs” (molto diffuse fra gli studenti inglesi e statunitensi delle Ivy League) come Ritalin e Adderall.[4]

Oltre a quelli citati, sono molteplici i servizi illegali erogati tramite il Dark Web che possono ampiamente minacciare la sicurezza personale, nazionale e internazionale. Al fine di comprenderli meglio, delle immagini possono valere più di mille parole: di seguito si mostrano due pagine del Dark Web in cui vengono mostrati servizi di vendita di documenti falsi e reclutamento di sicari.

Chi acquista?

I paesi più attivi nel Deep web sono Stati Uniti, Regno Unito e Canada, seguiti poi dal resto dei paesi dell’Unione Europea. Gli utenti italiani sono molto attivi nei numerosi forum a loro dedicati, come Italian Black Market, Italian Darknet Community (recentemente chiuso dalla polizia postale) e Italian Deep Web (IDW), attraverso i quali è anche possibile svolgere attività di compravendita.

Dal 2015 a oggi, gli italiani risultano essere fra i primi dieci al mondo per utilizzo del browser TOR, però quanti di essi lo utilizzino per navigare effettivamente nel Deep Web è molto difficile saperlo.

Hashish, cocaina, marijuana e oppiacei sono il prodotto più richiesto e venduto in assoluto. Il vantaggio di chi li compra attraverso l’internet profondo, insieme alla comodità e la privacy che implica, è il prezzo: spesso, infatti, il costo di vendita è più basso di quello del mercato tradizionale. Con 5€, per esempio, è possibile acquistare un grammo di marijuana di estrema qualità contro i 15-20€ generalmente richiesti. Con 70€ il cliente può comodamente ricevere un grammo di cocaina pura al 90%, contro i 100-120€ e oltre offerti dai consueti canali di spaccio (prezzo variabile dal paese di acquisto).

Nonostante l’enorme quantità di oppiacei venduti online, non bisogna comunque sopravvalutare l’attuale ruolo dei Dark Market perché, secondo il sondaggio della Substance Abuse and Mental Health Services Administration (SAMHSA), attualmente meno del 5% di tutti gli oppiacei illegalmente acquistati negli Stati Uniti è ottenuto tramite internet.[5] Altri discutibili servizi come rubare l’identità online di qualcuno (impossessarsi totalmente di conti correnti, reti sociali, e-mail, password, ecc.) o effettuare un attacco informatico contro imprese antagoniste possono essere commissionati per circa 1200$.

La distribuzione: il momento della materializzazione

Come funziona la logistica?

Nonostante la crescente digitalizzazione nei commerci illeciti della cyber illegalità, vi è una fase del processo che continua a essere ineludibilmente materiale e tangibile, quella della distribuzione: dev’esserci un supporto fisico che invia i prodotti al compratore.

Ma è veramente sicuro comunicare il proprio indirizzo a persone anonime che si dedicano allo spaccio di prodotti e sostanze illegali? Ovviamente no, e anche se a volte il pacco viene spedito proprio a casa del compratore, l’abitudine è quella di comunicare al venditore un punto di raccolta diverso dall’indirizzo personale, come per esempio un ufficio postale, un caseggiato abbandonato, un ristorante, ecc. Tanto numerosi e complessi sono i metodi atti per effettuare con successo e discrezione le varie fasi della spedizione che è qui possibile citarne solo alcuni. Per le merci più delicate, molti utenti affittano stanze d’albergo indicandole poi come indirizzo di destinazione; i più esperti possono far inviare il prodotto a una pizzeria di fiducia che poi effettuerà una “consegna a domicilio” direttamente a casa del compratore.

Ancora, per quel che riguarda le armi, molti venditori assicurano di consegnarle smontate, inviando gradualmente le singole componenti al destinatario che le riceverà inserite all’interno di vari oggetti quali ricambi d’auto, pezzi di computer, ecc.[6] Il venditore, dall’altro lato, spedirà la mercanzia anonimamente utilizzando sempre differenti luoghi di invio (e servizi di spedizioni) col fine di non destare sospetti.

Al contrario di come si potrebbe pensare, la quasi totalità delle spedizioni illegale avviene curiosamente attraverso i classici servizi postali nazionali (Canada Post, Royal Mail, Deutsche Post), molti dei quali non possono esaminare ogni singolo pacco, operazione che impiegherebbe eccessivo tempo e denaro. È pratica comune, infatti, effettuare controlli specifici solo sui pacchi sospetti, a quelli che entrano nei paesi UE con provenienza extra UE e a quelli identificati dalle unità cinofile. Per ovviare a questo rischio, i mittenti utilizzano profumi coprenti e/o inseriscono gli stupefacenti in numerose buste d’imballaggio anti-umidità, come le MBB (Moisture Barrier Bags), generalmente utilizzate per la spedizione di prodotti alimentari, che proteggono il contenuto dalla corrosione di ossigeno, aromi, oli e, in tal caso, cani poliziotto.

È da considerare poi che secondo i trattati di Schengen, i pacchi transitanti fra paesi dell’Unione Europea non ricevono controlli alle dogane, pratica che avvantaggia non poco il commercio qui descritto.

Vista la quantità irrisoria di stupefacenti generalmente acquistata, essi risultano di facile spedizione e occultamento. Con le obbligate precauzioni, in meno di una settimana il cliente può ricevere il suo “ordine”, spesso camuffato in un altro prodotto: all’interno di un CD, in una scatola di scarpe, avvolto in dei vestiti o nascosto con qualsiasi altro stratagemma. Tuttavia, questo rimane il passaggio più rischioso che non sempre trova esito. Per esempio, nel 2016, la DEA (l’agenzia statunitense per il controllo delle droghe), acquistò stupefacenti tramite quattro diversi venditori attivi in DreamMarket, i quali inviarono tranquillamente i loro prodotti tramite il servizio pubblico United States Priority Mail. Grazie a questa operazione, mesi dopo riuscirono ad arrestare gli spacciatori, dimostrando come la spedizione sia attualmente la fase del processo più vulnerabile, tallone d’Achille su cui le autorità possono efficacemente colpire per intercettare e bloccare queste spedizioni.

Anche alla luce di suddette informazioni, i servizi postali dovrebbero considerare l’attuazione di operazioni di controllo merci più efficaci e capillari al fine di identificare quelle spedizioni implicate in attività illegali.

Il fenomeno del cyber-narcotraffico

L’altissima offerta di droghe su internet si spiega come si spiegherebbe per qualsiasi altro prodotto: “essendo più alto il potere d’acquisto, c’è più quantità di persone che se lo può permettere. Ciò che fanno gli spacciatori è inserire il prodotto dove c’è più domanda”, come spiega all’autore Mabel Bustelo[7], autrice del libro Narcotráfico y crimen organizado: ¿Hay alternativas?[8].

Dunque, se nel Dark Web si vendono tanti stupefacenti non è solo per i numerosi “vantaggi” precedentemente espressi, ma anche perché l’utenza attiva in questi inferi virtuali è quella con più alto potere d’acquisto e quindi più propensa ad acquistarli. La droga ivi comprata è destinata sia al consumo personale che alla rivendita. Ecco dunque che cambia la tradizionale dinamica del narcotraffico: se da un lato per lo spacciatore non sussiste più il pericolo di doversi relazionare con i grandi cartelli per acquistare e rivendere droga, semplificando i suoi intenti, dall’altro lato per i consumatori si risparmia la ricerca in strada, riducendo i rischi al momento dell’acquisto. Tutto ciò rischia di ampliare il ventaglio dei possibili spacciatori e consumatori (dei paesi più attivi nel Dark Web) che, davanti a delle così comode modalità di compravendita, potrebbero essere meno spaventanti nel comprarla e più invogliati a provarla, abbattendo i timori che spesso frenano coloro che considerano di immettersi nel business del narcotraffico.

Trasferendosi in questo mondo digitale, che può sembrare complesso e astratto ma che ha consentito l’internazionalizzazione della criminalità organizzata, le reti criminali hanno drasticamente ridotto la loro dipendenza fisica ai consueti canali organizzativi e logistici. Dunque, è lecito chiedersi: siamo di fronte a un nuovo fenomeno criminoso? Manuel Josè Gazapo, direttore e fondatore dell’International Security Observatory, cosi esplicita la questione: “È lo stesso fenomeno, ma con una copertura, con una maschera o una faccia diversa. Il narcotraffico continuerà facendo lo stesso di sempre. La questione è che attraverso questi cambi si agevola moltissimo”.[9] Per questo, ciò che lo stesso Gazapo suggerisce è che le politiche contro il cyber narcotraffico debbano dotare le autorità competenti di strumenti e mezzi adeguati ad affrontarlo (corsi di formazioni, software specializzati, competenze informatiche), e aggiunge:

“Non abbiamo sufficienti forze di polizia per vigilare tutta la rete. Ovviamente bisogna lavorare molto di più, nel senso di capire che tipo di profili richiedono quelle droghe, quali sono le piattaforme di spaccio online che possiamo vedere su internet (sia normale che profondo), chi sono i consumatori e quali sono i metodi di pagamento.[…] Ci sono già unità che si dedicano solo alla sicurezza informatica, però dovremmo investire molto di più in esse, rendere più accessibile questo mondo, sensibilizzare l’opinione pubblica sul tema e far capire che ciò che conserviamo nei nostri computer è tanto importante quanto altri beni strettamente materiali e tangibili”.

Il narcotraffico continua a essere lo stesso, comprare e vendere droga, ma i metodi si sono completamente evoluti e semplificati, rendendo la compravendita un’attività più facile che mai e convertendo il suo arresto in una ambizione ancor più remota ed evanescente. Al fine di contrastare efficacemente questo fenomeno, bisogna offrire alternative migliori e chiudere con le classiche modalità della “War on Drugs” che, a fronte di enormi costi economici e umani, non solo genera un sovraffollamento delle carceri senza intaccare minimamente la produzione e diffusione di tali sostanze, ma neanche impedisce al mercato di raggiungere una sofisticazione operativa sempre più elevata.

In cambio costante: aggiornarsi o perire

Seppur nell’immaginario comune questo sia un tema che rimane opaco e sfuggevole, preoccupante risulta essere lo scenario futuro (comunque di difficile previsione) considerato che il Dark Web e le attività criminose a esso imputabili sono in incredibile espansione; il rapporto Clusit sul cybercrime e la sicurezza ICT in Italia purtroppo conferma suddette affermazioni, dimostrando come nel quinquennio 2014-2018 la crescita dei cyber attacchi gravi (verso banche o siti web istituzionali che hanno causato la perdita di milioni di euro o il furto di milioni di account) è stata del 77,8% (da 873 a 1552). Inoltre, secondo le analisi di Tor Metrics, i server nascosti sono in numero crescente: all’inizio del 2015 se ne calcolavano circa 30mila, fra aprile del 2017 e marzo del 2018 sono passati da 45mila a 72mila; questo numero per giunta non considera altri numerosi link .onion ben criptati che si ipotizza siano migliaia di più.

Per concludere, se da un lato internet ha cambiato le nostre vite in molti aspetti, dall’altro rappresenta una minaccia e uno spartiacque nel modo di trafficare stupefacenti e compiere altre attività illegali ivi brevemente descritte. La cyber criminalità richiede aggiornamenti costanti, sia da parte di coloro che purtroppo ne traggono vantaggio, per mantenere e ampliare i propri commerci, sia da parte delle autorità, che non possono permettersi di rimanere indietro in questa lotta per mancanza di aggiornamenti strumentali e operativi. Ciò impone ai garanti della pubblica sicurezza un alto grado di adattamento, traducibile nell’adozione di alcune buone pratiche come la costante revisione del loro modus operandi, l’adozione di esperti informatici, corsi di formazione e dunque maggiori investimenti, tali da consentire loro di adottare tutti i mezzi tecnici necessari per il monitoraggio e il contrasto di questa minaccia. È un macro-problema che per la sua risoluzione necessita di grande capacità di controllo, maggiori sovvenzioni e abilità interdisciplinari. La sua risoluzione richiede anche cooperazione fra le autorità competenti e soprattutto un dibattito serio e inclusivo che sappia individuare la migliore strategia operativa, una strategia capace di scrutare le numerose varianti di questo fenomeno al fine di contrastarlo e prevenirlo adeguatamente, tanto nella sua forma più semplice e tradizionale come nel suo aggiornamento nel mondo del web.

Amir Mohamed per Policlic.it

FONTI:

[1] Per completezza di informazione bisogna distinguerlo dal Dark Web (o Dark Net), ovvero quella sottodimensione del Deep Web che comprende invece tutti quei contenuti sia non indicizzati che accessibili unicamente attraverso l’utilizzo di specifici software e browser (brevemente descritti nelle righe successive) (A. Marciano: “In the dark side: inside the deep web”, ebook, 2017)

[2] Le valute virtuali sono monete di scambio ideate e prodotte con il preciso intento di effettuare transazioni attraverso un potente algoritmo di crittografia che protegge totalmente gli utenti. La prima è stata il BitCoin, nata nel 2009, ad oggi però esistono già più di cento cripto valute diverse come Ethereum, LiteCoin, Moreno, Zcash o Riple. Si acquistano convertendo gli euro (o altre valute) attraverso dei servizi online presenti nel Surface web.

Questo innovativo strumento di scambio è stato il clamoroso fallimento di un tentativo idealmente positivo e quasi utopico di moneta comune. Le cripto valute, infatti, sono nate con l’idea di essere una moneta del popolo, uno strumento controllabile da un vasto pubblico, che non dipendesse da rialzi e ribassi conseguenti a cambi di politiche commerciali e fluttuazioni di mercato. L’ambizione è poi fallita dato che le cripto monete, non potendo essere identificate, possono dare una sembianza lecita a quei capitali la cui provenienza è in realtà illecita, convertendosi quindi da moneta comune a strumento ideale per riciclare denaro sporco.

Per ulteriori informazioni si veda: E. Florindi, “Deep Web e bitcoin: vizi privati e pubbliche virtù della navigazione in rete”, Imprimatur, Reggio Emilia, 2016.

[3] LegitScript: “The state of Opioid sales on the Dark Web”, The Center for Safe Internet Pharmacies, Giugno 2018.

[4] TrendMicro: “Below the Surface: Exploring the Deep Web”, di V. Ciancaglini, M. Balduzzi, R. McArdle y M. Rösler, 2015.

[5] Substance Abuse and Mental Health Services Administration (SAMHSA), “Key Substance Use and Mental Health Indicators in the United States: Results from the 2016 National Survey on Drug Use and Health”, National Survey on Drug Use and Health, 2016.

[6] Fonte: vari forum dei Dark Market nel Deep web.

[7] In occasione di un’intervista effettuata da G. Gonzalez, S. Rodriguez, A. Mohamed nell’ambito di un progetto di investigazione per il corso “Comunicación internacional” della Università Complutense di Madrid. Tradotta da A. Mohamed (02/2019).

[8] González Bustelo Mabel. Narcotráfico Y Crimen Organizado ¿Hay Alternativas? 1ª ed., Icaria, 2014.

[9] Intervista a M. Gazapo effettuata da G. Gonzalez, S. Rodriguez, A. Mohamed nell’ambito di un progetto di investigazione per il corso “Comunicación internacional” della Università Complutense di Madrid. Tradotta da A. Mohamed (02/2019).

RIFERIMENTI ULTERIORI

- Marciano: “In the dark side: inside the deep web”, ebook, 2017.

- Blog TorProject: “Some statistics about onions”, Febbraio, 2015.

https://blog.torproject.org/some-statistics-about-onions

- Business2Community: “Darknet Chronicles Pt 1: Clearnet vs Darknet”, di I. Kohen, Dicembre 2017.https://www.business2community.com/cybersecurity/darknet-chronicles-pt-1-clearnet-vs-darknet-01972328

- Cambridge Center for Alternative Finance, “Global cryptocurrency benchmarking study”, di G. Hileman y M. Rauchs, University of Cambridge, 2017. https://www.jbs.cam.ac.uk/fileadmin/user_upload/research/centres/alternative-finance/downloads/2017-global-cryptocurrency-benchmarking-study.pdf

- Clusit, “Rapporto Clusit 2019 sulla sicureezza ICT in Italia”, 2019. https://clusit.it/rapporto-clusit/

- DeepDotWeb: “Clearnet vs hidden services – why you should be careful”. https://www.deepdotweb.com/jolly-rogers-security-guide-for-beginners/clearnet-vs-hidden-services-why-you-should-be-careful/

- Florindi, “Deep Web e bitcoin: vizi privati e pubbliche virtù della navigazione in rete”, Imprimatur, Reggio Emilia, 2016.

- Martín Ibaez, “Dark web y deep web como fuentes de ciberinteligencia utilizando minería de datos”, Revista cuadernos de la guardia civil, n. 54, 2017, páginas 74-93. https://intranet.bibliotecasgc.bage.es/intranet-tmpl/prog/local_repository/documents/19070.pdf

- Foreign Policy: “The Darknet: A short History”, di T. Mccormick, 9 Dicembre 2013. https://foreignpolicy.com/2013/12/09/the-darknet-a-short-history/

- HostingFacts: “Internet Statistics 2019”, di J. Stevens, Dicembre 2018. https://hostingfacts.com/internet-facts-stats/

- InternetWorldStats: “World Internet Users and 2018 Population Stats”. https://www.internetworldstats.com/stats.htm

- Rugge, S. Dominioni et al.: “Cybersecurity in Italia: Il nodo della formazione”, Italian Institute for International Political Studies (ISPI), 7 Febbraio 2019.

- LegitScript: “How Drugs Are Sold on the Dark Web”, di D. Khalaf, Agosto 2018. https://www.legitscript.com/blog/2018/08/how-drugs-are-sold-on-the-dark-web/

- LegitScript, “The Internet Pharmacy Market in 2016: Trends, Challenges and Opportunities”, CSIP, Gennaio 2016. https://safemedsonline.org/wp-content/uploads/2016/01/The-Internet-Pharmacy-Market-in-2016.pdf

- LegitScript: “The state of Opioid sales on the Dark Web”, The Center for Safe Internet Pharmacies, Giugno 2018. https://safemedsonline.org/wp-content/uploads/2018/06/Opioid-Sales-on-the-Dark-Web-LegitScript-June-2018-Report.pdf

- Linkiesta: “Oltre il confine di Google: una giornata nel Deep Web”, di A. Coccia, Agosto 2014. https://www.linkiesta.it/it/article/2014/08/10/oltre-il-confine-di-google-una-giornata-nel-deep-web/22511/

- Eddison, “Tor And The Deep Web: The Complete Guide To Stay Anonymous In The Dark Net: Two Manuscripts In one”, Leonard Eddison, 2017.

- LiveScience: “How Big Is the Internet, Really?”, di S. Pappas, Marzo 2016. https://www.livescience.com/54094-how-big-is-the-internet.html

- MotherBoard: “Lo que he Aprendido Como Traficante de Drogas de Internet”, di K. Spotz, Agosto 2014. https://motherboard.vice.com/es/article/ae7wk8/lo-que-he-aprendido-siendo-traficante-de-drogas-en-internet

- Nogueratech: “¿Quieres comprar en la Deep Web?”, di J. Noguera Muñoz, Maggio 2014. https://www.nogueratech.com/quieres-comprar-en-la-deep-web/

- Kirov, “Deep web: come vendere e acquistare nel lato oscuro della rete”, ebook (anonimo deep web), 2018.

- Sans Institute, “Under The Ocean of the Internet – The Deep Web”, di B. Hawkins, Maggio 2016. https://www.sans.org/reading-room/whitepapers/covert/ocean-internet-deep-web-37012

- SapereScienza: “Darknet e la Via della seta: ecco i “mercati neri” digitali”, di P. Magaudda. http://www.saperescienza.it/rubriche/fisica-e-tecnologia/darknet-e-la-via-della-seta-ecco-i-mercati-neri-digitali-4-3-16/1087-darknet-e-la-via-della-seta-ecco-i-mercati-neri-digitali-4-3-16

- Substance Abuse and Mental Health Services Administration (SAMHSA), “Key Substance Use andMental Health Indicators in the United States: Results from the 2016 National Survey on Drug Use and Health”, National Survey on Drug Use and Health, 2016. https://www.samhsa.gov/data/sites/default/files/NSDUH-FFR1-2016/NSDUH-FFR1-2016.pdf

- TrendMicro: “Below the Surface: Exploring the Deep Web”, di V. Ciancaglini, M. Balduzzi, R. McArdle y M. Rösler, 2016. https://www.trendmicro.de/cloud-content/us/pdfs/security-intelligence/white-papers/wp_below_the_surface.pdf

- TorMetrics: “Users”. https://metrics.torproject.org/userstats-relay-country.html

- VICE: “Cosa puoi comprare in Italia sulla Darknet”, di M. Lenardon, novembre 2013. https://www.vice.com/it/article/9begvv/black-market-reloaded-acquisto-droga-deep-web-italia